암호 해독

"오늘의AI위키"의 AI를 통해 더욱 풍부하고 폭넓은 지식 경험을 누리세요.

1. 개요

암호 해독은 암호화된 정보를 해독하여 키 없이 평문을 복원하는 과정이다. 이는 암호문을 평문으로 복구하는 복호화와는 구분되며, 암호 해독의 목표는 평문 복구뿐만 아니라 암호화에 사용된 키를 알아내는 것도 포함한다. 암호 해독은 암호학과 함께 발전해 왔으며, 새로운 암호 개발과 기존 암호 해독 기술의 발명이 반복되는 경쟁 관계에 있다. 암호 해독 방법은 공격자가 가진 정보에 따라 분류되며, 암호문 단독 공격, 기지 평문 공격, 선택 평문 공격, 선택 암호문 공격 등이 있다. 현대 암호화는 과거보다 강력해졌지만, 가로채기, 도청, 부채널 공격, 양자 컴퓨터 등 새로운 위협에 직면하고 있다. 주요 암호 해독자로는 앨런 튜링, 윌리엄 프리드먼 등이 있다.

더 읽어볼만한 페이지

- 암호 공격 - 재전송 공격

재전송 공격은 유효한 데이터 전송을 가로채 재사용하여 권한 없는 접근을 시도하는 사이버 공격으로, 세션 ID, 일회용 비밀번호, 타임스탬핑 등을 통해 방지할 수 있으며, IoT 장치와 같은 시스템에서 보안 위험을 초래할 수 있다. - 암호 공격 - 랜섬웨어

랜섬웨어는 컴퓨터 시스템 접근을 제한하고 금전을 요구하는 악성 소프트웨어이며, 암호화 기술을 활용하여 파일 접근을 막고, 비트코인 등장 이후 피해가 급증했으며, 이중 갈취 및 서비스형 랜섬웨어 형태로 진화하여 기업과 기관을 대상으로 공격하고, 파일 암호화, 시스템 잠금, 데이터 유출 등의 피해를 발생시킨다. - 응용수학 - 확률

확률은 사건의 가능성을 수치화한 개념으로, 도박에서 시작되어 수학적으로 발전했으며, 다양한 해석과 요소, 응용 분야를 가지며 양자역학, 사회 현상 등에도 적용된다. - 응용수학 - 수리사회학

수리사회학은 수학적 모델과 방법론을 활용하여 사회 현상을 분석하는 사회학 분야로, 사회 네트워크 분석을 통해 사회 구조를 규명하고 빅데이터 분석 및 예측에 기여하며 그 중요성이 인정받고 있다. - 암호학 - 양자 컴퓨터

양자 컴퓨터는 양자역학적 현상을 이용하여 정보를 처리하는 컴퓨터로, 큐비트를 통해 0과 1을 동시에 표현하여 특정 연산에서 기존 컴퓨터보다 빠른 속도를 보이며 암호 해독, 신약 개발 등 다양한 분야에 혁신을 가져올 것으로 기대된다. - 암호학 - 암호화

암호화는 정보를 보호하기 위해 사용되는 기술로서, 단순한 문자 치환 방식에서 시작하여 현대에는 강력한 암호화 표준과 다양한 종류로 발전했으며, IT 시스템 전반에 적용되지만, 사이버 공격과 양자 컴퓨팅의 발전에 대한 대응이 필요한 기술이다.

| 암호 해독 |

|---|

2. 암호 해독의 정의

암호 해독은 암호문을 생성하는 데 사용된 비밀 정보 (비밀 표기법이나 비밀 키 등)에 접근하지 않고, 암호문을 평문으로 되돌리는 것이다.[2]

이에 반해, 비밀 정보를 사용하여 암호문을 평문으로 되돌리는 것을 복호화라고 하며, 연구자는 복호화와 해독을 구분한다. 영어로는 복호화를 decryption영어, 해독을 cryptanalysis영어라고 한다.

타인에게 알려지고 싶지 않은 정보를 감추는 수단으로서 암호가 생겨남과 동시에, 비밀을 밝히기 위한 암호 해독도 생겨났다고 생각된다.

소박한 의미에서의 암호 해독은, 키를 받지 않고 암호문을 평문으로 되돌리는 것을 말한다. 암호 해독은 암호화에 사용되는 키를 구하는 경우도 포함하며, 어떤 수단으로 키를 추정하는 것 자체도 암호 해석에 포함된다.

키 추정에는 가능한 모든 키 후보를 시도하는 "전수 조사"와 특정 알고리즘을 사용하여 키 후보를 좁히는 "숏컷법"이 있다.

키가 구해지면 암호문 전부를 복호화할 수 있으며, 이를 '''완전 해독'''이라고 한다. 전수 조사에 의해 키를 구하는 공격도 여기에 포함된다. 암호 방식에 따라서는 키를 사용하지 않고 암호문에서 평문을 구하는 알고리즘이 존재하는 경우가 있는데, 이러한 경우를 이라고 한다.

암호 해독에서는 평문을 구하는 것뿐만 아니라, 암호 방식의 문제를 찾는 것도 해독이라고 하는 경우가 있다. 암호 방식의 문제에는 다음과 같은 것들이 있다.

- 암호문으로부터 (혹은 암호문과 평문으로부터) 키나 (다른) 평문이 판명된다.

- 키나 평문을 알지 못하고 암호문을 만들어낼 수 있다.

3. 암호 해독의 역사

암호 해독은 암호학과 함께 공진화해 왔으며, 이 경쟁은 암호학의 역사를 통해 추적할 수 있다. 즉, 깨진 오래된 설계를 대체하기 위해 새로운 암호가 설계되고, 개선된 방식을 해독하기 위해 새로운 암호 해독 기술이 발명되었다. 실제로는, 안전한 암호는 가능한 암호 해독에 대비하여 설계되어야 하므로, 암호학과 암호 해독은 동전의 양면으로 여겨진다.[2]

"암호 해독"이라는 단어 자체는 비교적 최근인 1920년 윌리엄 프리드먼에 의해 만들어졌지만, 코드와 암호를 해독하는 방법은 훨씬 더 오래되었다. 데이비드 칸은 ''코드 브레이커스''에서 아랍 학자들이 암호 해독 방법을 체계적으로 기록한 최초의 사람들이라고 언급했다.[10]

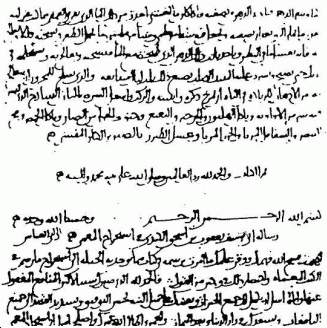

암호 해독에 대한 최초의 기록된 설명은 9세기 아랍의 polymath인 알킨디(c. 801–873, 유럽에서는 "알킨두스"로도 알려짐)[11][12]가 쓴 ''Risalah fi Istikhraj al-Mu'amma''(암호 해독 메시지에 대한 논문)에 있다. 이 논문에는 빈도 분석 방법에 대한 최초의 설명이 포함되어 있다.[13] 따라서 알킨디는 역사상 최초의 암호 해독가로 여겨진다.[14] 그의 획기적인 연구는 ''암호 메시지 책''을 쓴 알칼릴(717–786)의 영향을 받았는데, 알칼릴은 모든 가능한 아랍어 단어를 모음의 유무에 따라 나열하기 위해 순열 및 조합을 처음으로 사용했다.[15]

빈도 분석은 대부분의 고전 암호를 해독하는 기본 도구이다. 자연어에서는 특정 알파벳 문자가 다른 문자보다 더 자주 나타난다. 영어에서는 "E"가 모든 평문 샘플에서 가장 흔한 문자가 될 가능성이 높다. 마찬가지로, 이중 자음 "TH"는 영어에서 가장 가능성이 높은 문자 쌍이다. 빈도 분석은 암호가 이러한 통계를 숨기지 못하는 것에 의존한다. 예를 들어, 단순 치환 암호 (각 문자가 다른 문자로 단순히 대체되는 경우)에서 암호문에서 가장 빈도가 높은 문자는 "E"의 유력한 후보가 될 것이다. 따라서 암호문이 포함된 알파벳 문자를 합리적으로 대표하는 개수를 제공할 만큼 충분히 길다면, 이러한 암호에 대한 빈도 분석은 비교적 쉽다.[16]

단일 알파벳 치환 암호를 해독하기 위한 빈도 분석 기술에 대한 알킨디의 발명[17][18]은 제2차 세계 대전까지 가장 중요한 암호 해독 발전이었다. 알킨디의 ''Risalah fi Istikhraj al-Mu'amma''는 다중 알파벳 암호, 암호 분류, 아랍어 음운론 및 구문을 포함한 최초의 암호 해독 기술을 설명했으며, 가장 중요한 것은 빈도 분석에 대한 최초의 설명을 제공했다.[19] 그는 또한 암호화 방법, 특정 암호화 해독, 아랍어의 문자 및 문자 조합에 대한 통계 분석도 다루었다.[20][13] 이븐 아들란(1187–1268)의 중요한 기여는 빈도 분석 사용을 위한 표본 크기에 관한 것이었다.[15]

유럽에서는 이탈리아 학자 잠바티스타 델라 포르타(1535–1615)가 암호 해독에 관한 획기적인 저서인 ''De Furtivis Literarum Notis''의 저자였다.[21]

성공적인 암호 해독은 역사에 영향을 미쳤다. 다른 사람의 비밀스러운 생각과 계획을 읽을 수 있는 능력은 결정적인 이점이 될 수 있다. 예를 들어, 1587년 영국에서 스코틀랜드의 메리 여왕은 영국의 엘리자베스 1세를 암살하려는 세 번의 음모에 연루된 결과로 반역죄로 재판을 받고 처형되었는데, 그녀의 동료 공모자들과의 암호화된 서신이 토마스 펠리페스에 의해 해독된 후 계획이 드러났다.

15세기와 16세기 유럽에서는 프랑스 외교관 블레이즈 드 비제네르(1523–96)를 비롯한 여러 사람들이 다중 알파벳 치환 암호 아이디어를 개발했다.[22] 약 3세기 동안, 다른 암호화 알파벳을 회전 방식으로 선택하기 위해 반복 키를 사용하는 비제네르 암호는 완전히 안전한 것으로 간주되어 "해독할 수 없는 암호"라는 뜻의 ''le chiffre indéchiffrable''라고 불렸다. 그럼에도 불구하고, 찰스 배비지(1791–1871)와 프리드리히 카시스키(1805–81)는 독자적으로 이 암호를 해독하는 데 성공했다.[23] 제1차 세계 대전 동안 여러 국가의 발명가들은 비제네르 시스템을 해독하기 위해 악용된 반복을 최소화하기 위해 로터 암호 기계 (예: 아르투어 셰르비우스의 에니그마)를 개발했다.[24]

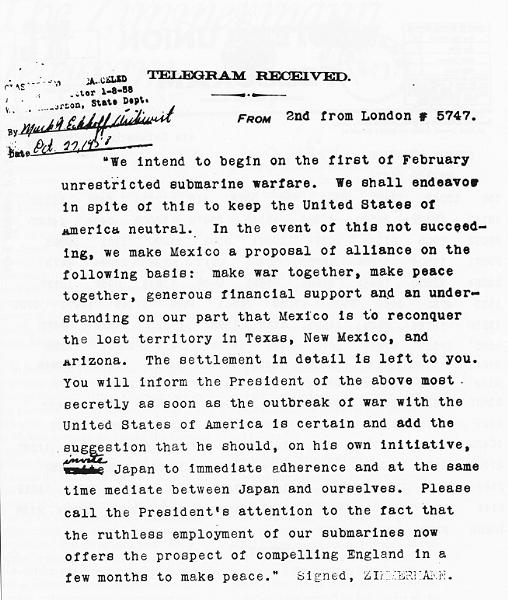

제1차 세계 대전에서, 짐머만 전보의 해독은 미국이 전쟁에 참전하는 데 결정적인 역할을 했다. 제2차 세계 대전에서, 연합군은 에니그마 기계와 로렌츠 암호를 포함한 독일 암호와 '퍼플' 및 JN-25를 특히 포함한 일본 암호에 대한 공동의 암호 해독 성공으로 막대한 이익을 얻었다. '울트라' 정보는 유럽 전쟁의 종전을 최대 2년까지 단축하고 최종 결과를 결정하는 데까지 기여한 것으로 평가받고 있다. 태평양 전쟁 역시 '매직' 정보의 도움을 받았다.[25]

적의 메시지 암호 해독은 제2차 세계 대전에서 연합군의 승리에 중요한 역할을 했다. F. W. 윈터보텀은 종전 당시 서부 연합군 최고 사령관인 드와이트 D. 아이젠하워가 울트라 정보를 연합군의 승리에 "결정적"이었다고 묘사했다고 인용했다. 해리 힌슬리 경은 제2차 세계 대전 당시 영국 정보국의 공식 역사가로, 울트라에 대해 이와 유사한 평가를 내리면서 전쟁을 "최소 2년에서 아마 4년" 단축했으며, 울트라가 없었다면 전쟁이 어떻게 끝났을지 불확실하다고 말했다.

빈도 분석은 통계만큼이나 언어학 지식에 의존하지만, 암호가 더 복잡해짐에 따라 수학이 암호 해독에서 더 중요해졌다. 이러한 변화는 추축국 암호를 해독하려는 노력이 새로운 수준의 수학적 정교함을 요구했던 제2차 세계 대전 이전과 그 기간 동안 특히 두드러졌다. 더욱이, 자동화는 폴란드의 봄바 장치, 영국의 봄브, 천공 카드 장비의 사용, 그리고 프로그램에 의해 제어되는 최초의 전자 디지털 컴퓨터인 콜로서스 컴퓨터를 통해 그 시대에 암호 해독에 처음 적용되었다.[26][27]

thumb는 여러 개의 에니그마 머신을 함께 연결한 것과 같은 작용을 했다. 블레츨리 파크 박물관 모형에서 위 사진과 같이 빠르게 회전하는 각 드럼은 에니그마 로터의 작용을 시뮬레이션했다.]]

정부는 정보 (군사 및 외교)를 위한 암호 해독의 잠재적 이점을 인식해 왔으며, 다른 국가의 암호 및 암호를 해독하는 데 전념하는 전담 조직을 설립했다. 예를 들어 현재도 매우 활발하게 활동하고 있는 GCHQ와 NSA가 있다.

제2차 세계 대전 중 로렌츠 암호 해독 및 기타 시스템에서 계산이 큰 효과를 거두었지만, 이전보다 몇 배나 더 복잡한 새로운 암호화 방법도 가능하게 했다. 현대 암호화는 전체적으로 과거의 펜과 종이 시스템보다 암호 해독에 훨씬 더 강해졌으며, 현재 순수한 암호 해독에 우위를 점하고 있는 것으로 보인다. 역사가 데이비드 칸은 다음과 같이 언급했다:[35]

칸은 전통적인 암호 해독 수단을 대체할 수 있는 가로채기, 도청, 사이드 채널 공격, 양자 컴퓨터의 기회가 증가했다고 언급한다. 2010년, 전 NSA 기술 이사 브라이언 스노우는 학계와 정부의 암호 학자들이 "성숙한 분야에서 매우 천천히 나아가고 있다"고 말했다.[36]

그러나 암호 해독에 대한 부검은 시기상조일 수 있다. 정보 기관에서 사용하는 암호 해독 방법의 효과는 알려져 있지 않지만, 컴퓨터 암호화의 현대 시대에는 학술 및 실제 암호 기본 요소에 대한 많은 심각한 공격이 발표되었다:[37]

- 1984년에 제안되었지만 널리 사용되지 않은 블록 암호 매드리가는 1998년에 암호문 단독 공격에 취약한 것으로 밝혀졌다.

- DES 표준 암호화 알고리즘을 대체하기 위해 제안되었지만 널리 사용되지 않은 FEAL-4는 학계의 일련의 공격으로 파괴되었으며, 그중 다수는 완전히 실용적이다.

- A5/1, A5/2, CMEA 및 DECT 시스템은 휴대폰 및 무선 전화 기술에 사용되며, 널리 사용 가능한 컴퓨팅 장비를 사용하여 몇 시간, 몇 분 또는 실시간으로 해독할 수 있다.

- 무차별 대입 키 공간 검색은 단일 DES ( EFF DES 크래커 참조), 40비트 "수출 강도" 암호화, DVD 콘텐츠 스크램블링 시스템을 포함한 일부 실제 암호 및 응용 프로그램을 해독했다.

- 2001년, 와이어드 동등 프라이버시 (WEP)는 Wi-Fi 무선 네트워크를 보호하는 데 사용되는 프로토콜로, RC4 암호의 약점과 관련 키 공격을 실용화하는 WEP 설계 측면으로 인해 실제에서 해독 가능함을 보여주었다. WEP는 나중에 Wi-Fi 보호 액세스로 대체되었다.

- 2008년, 연구자들은 MD5 암호화 해시 함수의 약점과 충돌 공격을 해시 함수에 악용할 수 있게 해주는 인증 기관 관행을 사용하여 SSL의 개념 증명 파기를 수행했다. 관련된 인증 기관은 공격의 재발을 방지하기 위해 관행을 변경했다.

따라서 최고의 현대 암호가 에니그마보다 암호 해독에 훨씬 더 강할 수 있지만, 암호 해독과 더 넓은 정보 보안 분야는 매우 활발하게 유지되고 있다.[38]

4. 암호 해독 방법

암호 해독의 목표는 암호 분석가가 암호문을 해독하여 원래의 평문을 복구하는 것이다. 이를 위해 비밀 암호 키를 알아내거나, 암호화 과정의 취약점을 파악하여 평문에 대한 정보를 얻으려고 시도한다.[2]

암호 해독 방법은 공격자가 사용할 수 있는 정보의 종류에 따라 분류된다. 섀넌의 케르크호프스 원리에 따르면, 암호 해독에 사용되는 알고리즘은 이미 알려져 있다고 가정한다.[3][4] 이는 스파이, 배신, 리버스 엔지니어링 등 다양한 경로를 통해 알고리즘이 공개될 수 있기 때문이다.[5]

암호 해독 방법은 크게 다음과 같이 나눌 수 있다.

- '''암호문 단독 공격''': 암호 분석가는 오직 암호문에만 접근할 수 있다.

- '''기지 평문 공격''': 공격자는 암호문과 그에 대응하는 평문을 알고 있다.

- '''선택 평문 공격''' (선택 암호문 공격): 공격자는 자신이 선택한 평문(암호문)에 대한 암호문(평문)을 얻을 수 있다.

- '''적응적 선택 평문 공격''' (적응적 선택 암호문 공격): 선택 평문 공격(선택 암호문 공격)과 유사하지만, 공격자는 이전의 암호화(복호화) 결과에서 얻은 정보를 바탕으로 다음 평문(암호문)을 선택할 수 있다.

- '''관련 키 공격''': 선택 평문 공격과 유사하지만, 공격자는 서로 관련 있는 두 개의 다른 키로 암호화된 암호문을 얻을 수 있다.

암호 해독은 암호화 기술의 발전과 함께 지속적으로 발전해 왔으며, 현대에는 컴퓨터 네트워크에서 이메일 및 인터넷 통신을 보호하는 데 중요한 역할을 한다.

4. 1. 공격 모델

; Ciphertext-only attack|암호문 단독 공격영어(COA)[43]: 암호문만을 사용하여 평문을 추론하는 공격이다. '''기지 암호문 공격'''[44]이라고도 한다. 시저 암호와 같은 대치 암호는 여러 암호문을 모아 빈도 분석을 수행하여 해독할 수 있다고 알려져 있다.

; Known-plaintext attack|기지 평문 공격영어(KPA)[45]

: 암호문과 그에 해당하는 평문을 이용하여 암호를 해독하는 공격이다. 평문이 알려진 예로는 통신 프로토콜에 의해 데이터의 첫 번째 블록이 정형문이거나 일련번호, 또는 날짜가 되어 예측 가능한 경우가 있다.

; Chosen-plaintext attack|선택 평문 공격영어(CPA)[46]

: 공격자가 임의의 평문을 선택하여 그에 해당하는 암호문을 얻을 수 있는 환경에서 수행되는 공격이다. 공개 키 암호 방식은 공개 키를 사용하여 임의의 평문을 암호화할 수 있으므로 이 공격에 안전해야 한다.

; Chosen-ciphertext attack|선택 암호문 공격영어(CCA)[47]

: 공격자가 임의의 암호문(단, 해독 대상 암호문은 제외)을 선택하여 그에 해당하는 평문을 얻을 수 있는 환경에서 수행되는 공격이다.

선택 평문 공격 및 선택 암호문 공격은 추가적으로 선택한 평문으로부터 암호문(또는 암호문으로부터 평문)을 얻고, 그 평문·암호문 조합을 분석하여 다음 평문 선택(또는 암호문 선택)을 하는 경우를 상정할 수 있다. 이러한 공격은 각각 Adaptive chosen-plaintext attack|적응적 선택 평문 공격영어(CPA2), Adaptive chosen-ciphertext attack|적응적 선택 암호문 공격영어(CCA2)으로 분류된다.

4. 2. 구체적인 암호 해독 기법

다음은 암호 해독의 구체적인 기법들이다.대칭 암호 해독

- 부메랑 공격

- 무차별 대입 공격

- 데이비스 공격

- 차분 분석

- 불가능 차분 분석

- 불가능성 차분 분석

- 적분 공격

- 선형 분석

- 중간자 공격

- Mod-n 암호 분석

- 관련 키 공격

- 샌드위치 공격

- 슬라이드 공격

- XSL 공격

비대칭 암호 해독비대칭 암호화(또는 공개 키 암호화)는 개인 키와 공개 키, 두 개의 수학적으로 관련된 키를 사용하는 암호화 방식이다. 이러한 암호는 보안의 기반으로 "어려운" 수학 문제에 의존하므로, 문제를 해결하는 방법을 개발하는 것이 명백한 공격 지점이 된다.

비대칭 방식은 다양한 수학적 문제를 해결하는 (추정되는) 어려움을 중심으로 설계되었다. 만약 문제를 해결하기 위한 개선된 알고리즘을 찾을 수 있다면, 시스템은 약화된다. 예를 들어, 디피-헬만 키 교환 방식의 보안은 이산 대수 계산의 어려움에 달려 있다. 1983년, 돈 코퍼스미스는 (특정 그룹에서) 이산 대수를 더 빠르게 찾는 방법을 발견했고, 이로 인해 암호학자들은 더 큰 그룹 (또는 다른 유형의 그룹)을 사용해야 했다. RSA의 보안은 (부분적으로) 정수 인수분해의 어려움에 달려 있다. 인수분해의 획기적인 발전은 RSA의 보안에 영향을 미칠 것이다.

1980년에는 1012번의 기본 컴퓨터 연산으로 어려운 50자리 숫자를 인수분해할 수 있었다. 1984년까지 인수분해 알고리즘의 기술 수준이 발전하여 1012번의 연산으로 75자리 숫자를 인수분해할 수 있게 되었다. 컴퓨팅 기술의 발전은 또한 연산을 훨씬 더 빠르게 수행할 수 있다는 것을 의미했다. 무어의 법칙은 컴퓨터 속도가 계속 증가할 것이라고 예측한다. 인수분해 기술도 마찬가지로 계속 발전할 수 있지만, 수학적 통찰력과 창의성에 달려 있을 가능성이 높으며, 이는 예측이 성공한 적이 없다. 한때 RSA에서 사용했던 150자리 숫자도 인수분해되었다. 21세기 초까지, 150자리 숫자는 더 이상 RSA에 충분한 키 크기로 간주되지 않았다. 2005년에는 수백 자리의 숫자가 여전히 인수분해하기 너무 어렵다고 간주되었지만, 시간이 지남에 따라 방법이 계속 개선될 것이며, 이에 따라 키 크기를 유지하거나 타원 곡선 암호화와 같은 다른 방법을 사용해야 할 것이다.

비대칭 방식의 또 다른 특징은, 대칭 암호 시스템에 대한 공격과 달리, 모든 암호 분석은 공개 키에서 얻은 지식을 활용할 기회를 갖는다는 것이다.

암호 해시 함수 공격

- 생일 공격

- 해시 함수 보안 요약

- 레인보우 테이블

부채널 공격

공격 모델암호 해독 방법은 해독에 사용하는 정보나 그 가정을 정리한 공격 모델에 따라 분류된다. 주요 공격 모델에는 다음 4가지가 있다.

- 기지 암호문 공격 (COA)[43]

- 암호문만 사용하여 평문을 구하는 공격이다. [44]

- 시저 암호와 같은 대치 암호는 여러 암호문을 모아 빈도 분석을 수행하여 해독할 수 있다.

- 기지 평문 공격 (KPA)[45]

- 기지 평문에 해당하는 암호문을 얻을 수 있는 조건에서 암호문으로부터 평문을 구하는 (또는 암호문과 평문의 조합으로부터 키를 구하는) 공격이다. 평문이 기지인 예로는 통신 프로토콜에 의해 데이터의 첫 번째 블록이 정형문 또는 일련 번호나 날짜가 되어 예측 가능한 경우가 있다.

- 선택 평문 공격 (CPA)[46]

- 임의의 평문에 해당하는 암호문을 얻을 수 있는 조건에서 암호문으로부터 평문을 구하는 공격이다. 공개 키 암호의 경우, 공개 키를 사용하여 임의의 평문을 암호화할 수 있으므로 선택 평문 공격에 대해 안전해야 한다.

- 선택 암호문 공격 (CCA)[47]

- 임의의 암호문(단, 해독 대상 암호문은 제외)에 해당하는 평문을 얻을 수 있는 조건에서, 어떤 암호문으로부터 평문을 구하는 공격이다.

선택 평문 공격 및 선택 암호문 공격은 추가적으로 선택한 평문으로부터 암호문(또는 암호문으로부터 평문)을 얻고, 그 평문·암호문 조합을 분석하여 다음 평문 선택(또는 암호문 선택)을 하는 경우를 상정할 수 있다. 이러한 공격은 각각 적응적 선택 평문 공격 (CPA2), 적응적 선택 암호문 공격 (CCA2)으로 분류된다.

기지 평문 공격에는 차이가 기지인 평문에 해당하는 암호문을 얻을 수 있는 조건의 공격인 기지 평문 차분 공격이 있다. 이것을 일반화한 대수적 관계가 기지인 평문에 해당하는 암호문을 얻을 수 있는 조건의 공격인 관련 평문 공격[48]이 있다.

그 외, 평문·암호문 외의 조건을 가정하는 경우도 있으며, 관계가 기지인 키를 사용하여 암호화·복호화한 암호문·평문을 얻을 수 있는 조건에서 수행하는 '''관련 키 공격'''[49]이 있다.

현실의 암호 장치에서는 처리 시간, 소비 전력, 노이즈 등 입출력 데이터 외에 외부로 정보를 전달하는 경우가 있으며, 이를 이용한 공격을 사이드 채널 공격이라고 한다.

5. 현대 암호 해독의 동향

현대 암호화는 과거의 펜과 종이 시스템보다 암호 해독에 훨씬 더 강해졌지만, 암호 해독과 더 넓은 정보 보안 분야는 여전히 활발하게 유지되고 있다.[38]

데이비드 칸은 전통적인 암호 해독 수단을 대체할 수 있는 가로채기, 도청, 부채널 공격, 양자 컴퓨터의 기회가 증가했다고 언급했다.[35]

컴퓨터 암호화의 현대 시대에는 학술 및 실제 암호 기본 요소에 대한 많은 심각한 공격이 발표되었다.[37]

- 1984년에 제안되었지만 널리 사용되지 않은 블록 암호 매드리가는 1998년에 암호문 단독 공격에 취약한 것으로 밝혀졌다.

- DES 표준 암호화 알고리즘을 대체하기 위해 제안되었지만 널리 사용되지 않은 FEAL-4는 학계의 일련의 공격으로 파괴되었으며, 그중 다수는 완전히 실용적이다.

- A5/1, A5/2, CMEA 및 DECT 시스템은 휴대폰 및 무선 전화 기술에 사용되며, 널리 사용 가능한 컴퓨팅 장비를 사용하여 몇 시간, 몇 분 또는 실시간으로 해독할 수 있다.

- 무차별 대입 키 공간 검색은 단일 DES (EFF DES 크래커 참조), 40비트 "수출 강도" 암호화", DVD 콘텐츠 스크램블링 시스템을 포함한 일부 실제 암호 및 응용 프로그램을 해독했다.

- 2001년, 와이어드 동등 프라이버시 (WEP)는 Wi-Fi 무선 네트워크를 보호하는 데 사용되는 프로토콜로, RC4 암호의 약점과 관련 키 공격을 실용화하는 WEP 설계 측면으로 인해 실제에서 해독 가능함을 보여주었다. WEP는 나중에 Wi-Fi 보호 액세스로 대체되었다.

- 2008년, 연구자들은 MD5 암호화 해시 함수의 약점과 충돌 공격을 해시 함수에 악용할 수 있게 해주는 인증 기관 관행을 사용하여 SSL의 개념 증명 파기를 수행했다. 관련된 인증 기관은 공격의 재발을 방지하기 위해 관행을 변경했다.

양자 컴퓨터는 아직 연구 초기 단계에 있지만, 암호 해독에 잠재적으로 사용될 수 있다. 예를 들어, 쇼어 알고리즘은 큰 숫자를 다항 시간 내에 인수 분해할 수 있어, 일반적으로 사용되는 일부 형태의 공개 키 암호화를 무력화할 수 있다.[41]

양자 컴퓨터에서 그로버 알고리즘을 사용하면 무차별 대입 키 검색 속도를 제곱근만큼 빠르게 할 수 있다. 하지만 키 길이를 두 배로 늘려 이에 대응할 수 있다.[42]

6. 주요 암호 해독자

- 찰스 배비지: 영국의 수학자, 철학자, 발명가, 기계공학자였다. 비제네르 암호를 해독하는 데 성공했다.[26]

- 앨런 튜링: 영국의 수학자, 컴퓨터 과학자였다. 제2차 세계 대전 중 독일군의 에니그마 암호를 해독하는 데 핵심적인 역할을 했다. 튜링은 사회적 약자와 소수자에 대한 차별에 반대하는 목소리를 냈던 인물로, 그의 업적은 높이 평가받는다.[26]

- 윌리엄 F. 프리드먼: 미국의 암호학자였다. 현대 암호 해독의 선구자 중 한 명으로, 암호 해독 기술 발전에 큰 공헌을 했다.[26]

- 마리안 레예프스키: 폴란드의 수학자, 암호학자였다. 제2차 세계 대전 전 에니그마 암호 해독에 기여했다.[26]

참조

[1]

웹사이트

Cryptanalysis/Signals Analysis

http://www.nsa.gov/c[...]

Nsa.gov

2009-01-15

[2]

서적

History of Cryptography and Cryptanalysis: Codes, Ciphers, and Their Algorithms

Springer International Publishing

2018

[3]

간행물

Communication Theory of Secrecy Systems

https://archive.org/[...]

1949-10-04

[4]

Citation

The Codebreakers: the story of secret writing

Scribners

[5]

서적

Cryptography and public key infrastructure on the Internet

https://books.google[...]

John Wiley & Sons

[6]

간행물

A cryptanalytic time-memory trade-off

http://www-ee.stanfo[...]

1980-07

[7]

Citation

SHA-1 collisions now 252

http://eurocrypt2009[...]

[8]

문서

For an example of an attack that cannot be prevented by additional rounds, see [[slide attack]].

[9]

Harvnb

Schneier

2000

[10]

서적

The Codebreakers: The Comprehensive History of Secret Communication from Ancient Times to the Internet

https://books.google[...]

Simon and Schuster

1996

[11]

서적

History of Islamic Philosophy: With View of Greek Philosophy and Early History of Islam

https://books.google[...]

Authors On Line Ltd

2004-02-22

[12]

서적

The Biographical Encyclopedia of Islamic Philosophy

https://books.google[...]

Bloomsbury Publishing

2015-07-16

[13]

문서

Ibrahim A. Al-Kadi (April 1992), "The origins of cryptology: The Arab contributions", ''[[Cryptologia]]'' '''16''' (2): 97–126

[14]

간행물

Cryptographic methods and development stages used throughout history

2019-04-02

[15]

간행물

An Account of Early Statistical Inference in Arab Cryptology

2011-11-01

[16]

Harvnb

Singh

1999

[17]

서적

The Biographical Encyclopedia of Islamic Philosophy

https://books.google[...]

Bloomsbury Publishing

2015-07-16

[18]

서적

History of Islamic Philosophy: With View of Greek Philosophy and Early History of Islam

https://books.google[...]

Authors On Line Ltd

2018-03-19

[19]

문서

"[[Simon Singh]], ''[[The Code Book]]'', pp. 14–20"

[20]

웹사이트

Al-Kindi, Cryptgraphy, Codebreaking and Ciphers

http://www.muslimher[...]

[21]

웹사이트

Crypto History

http://www.cryptool.[...]

[22]

Harvnb

Singh

1999

[23]

Harvnb

Singh

1999

[24]

Harvnb

Singh

1999

[25]

Harvnb

Smith

2000

[26]

Harvnb

Copeland

2006

[27]

Harvnb

Singh

1999

[28]

Harvnb

Churchhouse

2002

[29]

Harvnb

Budiansky

2000

[30]

Harvnb

Calvocoressi

2001

[31]

Harvnb

Tutte

1998

[32]

Harvnb

Churchhouse

2002

[33]

Citation

The Bletchley Park 1944 Cryptographic Dictionary formatted by Tony Sale (c) 2001

https://www.codesand[...]

[34]

Harvnb

Churchhouse

2002

[35]

문서

David Kahn Remarks on the 50th Anniversary of the National Security Agency

https://fas.org/irp/[...]

2002-11-01

[36]

뉴스

Former NSA tech chief: I don't trust the cloud

http://www.networkwo[...]

Network World

2010-03-04

[37]

서적

Read "Cryptography and the Intelligence Community: The Future of Encryption" at NAP.edu

https://nap.national[...]

National Academies Press

2022

[38]

웹사이트

An Overview of Cryptography

https://www.garykess[...]

2019-06-03

[39]

논문

Fast Evaluation of Logarithms in Fields of Characteristic Two

https://pages.cs.wis[...]

1984-07-04

[40]

서적

Cryptography and Network Security: Principles and Practice

Prentice Hall

[41]

뉴스

Shor's Algorithm – Breaking RSA Encryption

http://blogs.ams.org[...]

2014-04-30

[42]

웹사이트

Grover vs. McEliece

http://cr.yp.to/code[...]

2010-03-03

[43]

문서

ciphertext-only attack

[44]

문서

known-ciphertext attack

[45]

문서

known-plaintext attack

[46]

문서

chosen-plaintext attack

[47]

문서

chosen-ciphertext attack

[48]

문서

related message attack

[49]

문서

related-key attack

[50]

웹인용

Cryptanalysis/Signals Analysis

http://www.nsa.gov/c[...]

Nsa.gov

2009-01-15

본 사이트는 AI가 위키백과와 뉴스 기사,정부 간행물,학술 논문등을 바탕으로 정보를 가공하여 제공하는 백과사전형 서비스입니다.

모든 문서는 AI에 의해 자동 생성되며, CC BY-SA 4.0 라이선스에 따라 이용할 수 있습니다.

하지만, 위키백과나 뉴스 기사 자체에 오류, 부정확한 정보, 또는 가짜 뉴스가 포함될 수 있으며, AI는 이러한 내용을 완벽하게 걸러내지 못할 수 있습니다.

따라서 제공되는 정보에 일부 오류나 편향이 있을 수 있으므로, 중요한 정보는 반드시 다른 출처를 통해 교차 검증하시기 바랍니다.

문의하기 : help@durumis.com